Какие параметры настраиваются на коммутаторе. Чем отличаются управляемый коммутатор от неуправляемого? Коммутаторы - сердце IP системы видеонаблюдения

В этой статье я хочу вас познакомить с настройками, с которыми сталкивается любой сетевой инженер, это базовые настройки устройства. Более конкретно рассмотрим базовую настройку коммутатора Cisco Catalyst. В моем примере это Cisco Catalyst 2950, однако базовые настройки для коммутаторов различных платформ одинаковы.

Собираем топологию, как на рисунке.

Для этого нам понадобится rollover-консольный кабель. Подключаем один конец rollover-консольного кабеля к консольному порту RJ-45 на коммутаторе. Другой конец кабеля подключаем к последовательному COM-порту на компьютере. Если на компьютере отсутствует последовательный COM-порт, то вам понадобиться USB–Serial (DB9) переходник. При использовании USB–Serial (DB9) переходника для подключения rollover-консольного кабеля может потребоваться установка драйвера. Его можно скачать с сайта производителя USB–Serial (DB9) переходника. Также нам понадобится знать номер COM-порта для того, чтобы выполнить подключение, его можно посмотреть через Диспетчер устройств после подключения переходника.

Самый лучший переходник USB–Serial (DB9), которым мне довелось пользоваться, это PL2303 фирмы Prolific Technology Inc. Для этого переходника доступны драйвера для всех популярных операционных систем.

Запускаем программу эмуляции терминала — PuTTy. Указываем номер COM-порта, указываем настройки подключения как на рисунке и нажимаем на кнопку Open.

Также необходимо соединить компьютер обычным прямым (straight-through) патч-кордом с портом FastEthernet 0/1 коммутатора, как показано на рисунке.

Итак начнем, включаем питание. Устройство выполняет Power-On-Self-Test (POST) — самотестирование, после чего идет загрузка операционной системы Cisco IOS. В моем случае устройство сброшено к заводским настройкам и на нем нет файла начальной конфигурации (startup-config). При загрузке вы должны увидеть что-то такое:

C2950 Boot Loader (C2950-HBOOT-M) Version 12.1(14)AZ, RELEASE SOFTWARE (fc2) Compiled Tue 14-Oct-03 17:14 by antonino WS-C2950T-48-SI starting... Base ethernet MAC Address: 00:15:63:68:c7:40 Xmodem file system is available. Initializing Flash... flashfs: 327 files, 5 directories flashfs: 0 orphaned files, 0 orphaned directories flashfs: Total bytes: 7741440 flashfs: Bytes used: 5649920 flashfs: Bytes available: 2091520 flashfs: flashfs fsck took 7 seconds. ...done initializing flash. Boot Sector Filesystem (bs:) installed, fsid: 3 Parameter Block Filesystem (pb:) installed, fsid: 4 Loading "flash:/c2950-i6k2l2q4-mz.121-22.EA14.bin"...############################################################################################################################################################################################################################### File "flash:/c2950-i6k2l2q4-mz.121-22.EA14.bin" uncompressed and installed, entry point: 0x80010000 executing... Restricted Rights Legend Use, duplication, or disclosure by the Government is subject to restrictions as set forth in subparagraph (c) of the Commercial Computer Software - Restricted Rights clause at FAR sec. 52.227-19 and subparagraph (c) (1) (ii) of the Rights in Technical Data and Computer Software clause at DFARS sec. 252.227-7013. cisco Systems, Inc. 170 West Tasman Drive San Jose, California 95134-1706 Cisco Internetwork Operating System Software IOS (tm) C2950 Software (C2950-I6K2L2Q4-M), Version 12.1(22)EA14, RELEASE SOFTWARE (fc1) Technical Support: http://www.cisco.com/techsupport Copyright (c) 1986-2010 by cisco Systems, Inc. Compiled Tue 26-Oct-10 10:35 by nburra Image text-base: 0x80010000, data-base: 0x80680000 Initializing flashfs... flashfs: 327 files, 5 directories flashfs: 0 orphaned files, 0 orphaned directories flashfs: Total bytes: 7741440 flashfs: Bytes used: 5649920 flashfs: Bytes available: 2091520 flashfs: flashfs fsck took 7 seconds. flashfs: Initialization complete. Done initializing flashfs. POST: System Board Test: Passed POST: Ethernet Controller Test: Passed ASIC Initialization Passed POST: FRONT-END LOOPBACK TEST: Passed This product contains cryptographic features and is subject to United States and local country laws governing import, export, transfer and use. Delivery of Cisco cryptographic products does not imply third-party authority to import, export, distribute or use encryption. Importers, exporters, distributors and users are responsible for compliance with U.S. and local country laws. By using this product you agree to comply with applicable laws and regulations. If you are unable to comply with U.S. and local laws, return this product immediately. A summary of U.S. laws governing Cisco cryptographic products may be found at: http://www.cisco.com/wwl/export/crypto/tool/stqrg.html If you require further assistance please contact us by sending email to cisco WS-C2950T-48-SI (RC32300) processor (revision G0) with 19911K bytes of memory. Processor board ID FHK0937X0UQ Last reset from system-reset Running Standard Image 48 FastEthernet/IEEE 802.3 interface(s) 2 Gigabit Ethernet/IEEE 802.3 interface(s) 32K bytes of flash-simulated non-volatile configuration memory. Base ethernet MAC Address: 00:15:63:68:C7:40 Motherboard assembly number: 73-9102-04 Power supply part number: 34-0965-01 Motherboard serial number: FOC093717VY Power supply serial number: DAB0934EE5X Model revision number: G0 Motherboard revision number: A0 Model number: WS-C2950T-48-SI System serial number: FHK0937X0UQ CLEI Code Number: CNMRU002RC Top Assembly Part Number: 800-24111-03 Top Assembly Revision Number: A0 Version ID: N/A --- System Configuration Dialog --- Would you like to enter the initial configuration dialog? : 00:00:19: %SPANTREE-5-EXTENDED_SYSID: Extended SysId enabled for type vlan 00:00:23: %SYS-5-RESTART: System restarted -- Cisco Internetwork Operating System Software IOS (tm) C2950 Software (C2950-I6K2L2Q4-M), Version 12.1(22)EA14, RELEASE SOFTWARE (fc1) Technical Support: http://www.cisco.com/techsupport Copyright (c) 1986-2010 by cisco Systems, Inc. Compiled Tue 26-Oct-10 10:35 by nburra 00:00:23: %SNMP-5-COLDSTART: SNMP agent on host Switch is undergoing a cold start 00:00:27: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to up 00:00:27: %LINK-3-UPDOWN: Interface FastEthernet0/3, changed state to up 00:00:28: %LINK-3-UPDOWN: Interface FastEthernet0/48, changed state to up 00:00:29: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up 00:00:29: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to up 00:00:30: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/48, changed state to up 00:00:59: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed state to up

% Please answer "yes" or "no". Would you like to enter the initial configuration dialog? : no Press RETURN to get started! Switch>

Собственно после этого мы попадаем в командную строку, где и будем выполнять базовую настройку.

Switch>enable Switch#show startup-config startup-config is not present Switch#

Изначально мы попадаем в пользовательский режим user EXEC. Он имеет ограниченные возможности. Этот режим выглядит таким образом:

Переключаемся в привилегированный режим privileged EXEC, для этого нужно ввести команду:

Switch>enable Switch#Переключаемся в режим глобальной конфигурации, для этого вводим команду:

Switch#configure terminal Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#

Необходимо задать имя устройству:

Switch(config)#hostname switch-floor-1 switch-floor-1(config)#

Здесь мы указали имя коммутатору switch-floor-1 . Рекомендую задавать имя для устройства логично, чтобы потом не перепутать и было через время очевидно, что это за устройство и где оно находится.

Обязательно задаем пароль на привилегированный EXEC режим:

Switch-floor-1(config)#enable secret class switch-floor-1(config)#

Запрещаем нежелательный поиск в DNS:

Switch-floor-1(config)#no ip domain-lookup switch-floor-1(config)#

Задаем баннероное сообщение MOTD, которое будет выводиться перед входом в систему:

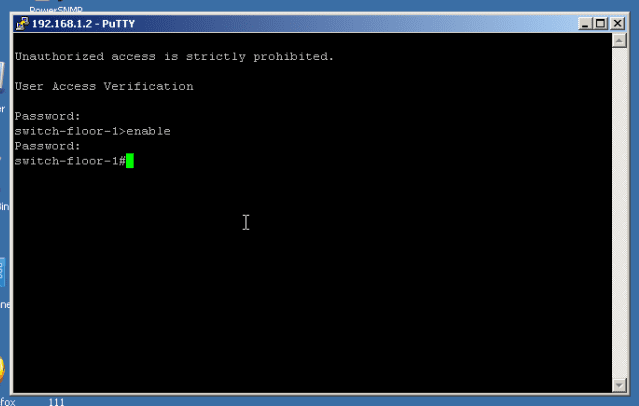

Switch-floor-1(config)#banner motd # Enter TEXT message. End with the character "#". Unauthorized access is strictly prohibited.# switch-floor-1(config)#

Обратите внимание, что здесь открывающий символ для сообщения это # (решетка), соответственно нужно обязательно баннерное сообщение заканчивать этим знаком # (решетка).

Проверяем настройки доступа. Для этого переключаемся между режимами:

Switch-floor-1(config)#exit switch-floor-1#exit 01:19:48: %SYS-5-CONFIG_I: Configured from console by consoleexit switch-floor-1 con0 is now available Press RETURN to get started. Unauthorized access is strictly prohibited. switch-floor-1>en Password:class switch-floor-1#

Примечание. Пароль не будет отображаться на экране во время ввода.

Обеспечим возможность удаленного управления коммутатором, для этого необходимо настроить IP-адрес на Switch Virtual Interface (SVI). Перейдем в режим глобальной конфигурации и далее в SVI:

Switch-floor-1#conf t Enter configuration commands, one per line. End with CNTL/Z. switch-floor-1(config)#interface vlan1 1 switch-floor-1(config-if)#ip address 192.168.1.2 255.255.255.0 switch-floor-1(config-if)#no shutdown switch-floor-1(config-if)#exit 03:21:33: %LINK-3-UPDOWN: Interface Vlan1, changed state to up 03:21:34: %LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan1, changed state to up switch-floor-1(config)#

Ограничим доступ к консольному порту. Конфигурация по умолчанию разрешает все консольные подключения без пароля:

Switch-floor-1(config)#line console 0 switch-floor-1(config-line)#password cisco switch-floor-1(config-line)#login switch-floor-1(config-line)#exit switch-floor-1(config)#

Настроим линии Virtual Teletype (VTY) для коммутатора, чтобы разрешить удаленный доступ по протоколу Telnet. Если вы не настроите пароль VTY, то не сможете обращаться к коммутатору по протоколу Telnet:

switch-floor-1(config)#line vty 0 4 switch-floor-1(config-line)#password cisco switch-floor-1(config-line)#login switch-floor-1(config-line)#end switch-floor-1# 03:28:46: %SYS-5-CONFIG_I: Configured from console by consoleЗдесь мы задаем пароль для пяти одновременных подключений, в Cisco IOS диапазон указывается через пробел.

Выберите Просмотр состояния сети и задач > Изменение параметров адаптера Правой кнопкой мыши щелкните Подключение по локальной сети и выберите Свойства Выберите Протокол Интернета версии 4 (TCP/IPv4), затем Свойства вводим IP-адрес 192.168.1.10 и нажмите OK

Должно получиться как-то так:

Теперь посмотрим настройки коммутатора:

Switch-floor-1#show running-config Building configuration... Current configuration: 2094 bytes ! version 12.1 no service pad service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname switch-floor-1 ! enable secret 5 $1$8NIH$TK/0Mc5cBcDQ20tshY0dS. ! ip subnet-zero ! no ip domain-lookup ip ssh time-out 120 ip ssh authentication-retries 3 ! spanning-tree mode pvst no spanning-tree optimize bpdu transmission spanning-tree extend system-id ! ! ! ! interface FastEthernet0/1 ! interface FastEthernet0/2 ! interface FastEthernet0/3 ! interface FastEthernet0/4 ! interface FastEthernet0/5 ! interface FastEthernet0/6 ! interface FastEthernet0/7 ! interface FastEthernet0/8 ! interface FastEthernet0/9 ! interface FastEthernet0/10 ! interface FastEthernet0/11 ! interface FastEthernet0/12 ! interface FastEthernet0/13 ! interface FastEthernet0/14 ! interface FastEthernet0/15 ! interface FastEthernet0/16 ! interface FastEthernet0/17 ! interface FastEthernet0/18 ! interface FastEthernet0/19 ! interface FastEthernet0/20 ! interface FastEthernet0/21 ! interface FastEthernet0/22 ! interface FastEthernet0/23 ! interface FastEthernet0/24 ! interface FastEthernet0/25 ! interface FastEthernet0/26 ! interface FastEthernet0/27 ! interface FastEthernet0/28 ! interface FastEthernet0/29 ! interface FastEthernet0/30 ! interface FastEthernet0/31 ! interface FastEthernet0/32 ! interface FastEthernet0/33 ! interface FastEthernet0/34 ! interface FastEthernet0/35 ! interface FastEthernet0/36 ! interface FastEthernet0/37 ! interface FastEthernet0/38 ! interface FastEthernet0/39 ! interface FastEthernet0/40 ! interface FastEthernet0/41 ! interface FastEthernet0/42 ! interface FastEthernet0/43 ! interface FastEthernet0/44 ! interface FastEthernet0/45 ! interface FastEthernet0/46 ! interface FastEthernet0/47 ! interface FastEthernet0/48 ! interface GigabitEthernet0/1 ! interface GigabitEthernet0/2 ! interface Vlan1 ip address 192.168.1.2 255.255.255.0 no ip route-cache ! ip http server banner motd ^C Unauthorized access is strictly prohibited.^C ! line con 0 password cisco login line vty 0 4 password cisco login line vty 5 15 login ! ! end switch-floor-1#

Проверяем состояние интерфейса управления SVI. Состояние интерфейса VLAN 1 должно быть up/up, что указывает на то, что он активен, и ему должен быть назначен IP-адрес. Обратите внимание, что состояние порта коммутатора FastEthernet0/1 — тоже up, так как к нему подключен компьютер. Поскольку все порты коммутатора изначально принадлежат VLAN 1 по умолчанию, вы можете взаимодействовать с коммутатором по IP-адресу, который был назначен для VLAN 1.

Switch-floor-1#show ip interface brief Interface IP-Address OK? Method Status Protocol Vlan1 192.168.1.2 YES manual up up FastEthernet0/1 unassigned YES unset up up FastEthernet0/2 unassigned YES unset down down FastEthernet0/3 unassigned YES unset down down FastEthernet0/4 unassigned YES unset down down FastEthernet0/5 unassigned YES unset down down FastEthernet0/6 unassigned YES unset down down FastEthernet0/7 unassigned YES unset down down FastEthernet0/8 unassigned YES unset down down FastEthernet0/9 unassigned YES unset down down FastEthernet0/10 unassigned YES unset down down FastEthernet0/11 unassigned YES unset down down FastEthernet0/12 unassigned YES unset down down FastEthernet0/13 unassigned YES unset down down FastEthernet0/14 unassigned YES unset down down FastEthernet0/15 unassigned YES unset down down FastEthernet0/16 unassigned YES unset down down FastEthernet0/17 unassigned YES unset down down FastEthernet0/18 unassigned YES unset down down FastEthernet0/19 unassigned YES unset down down FastEthernet0/20 unassigned YES unset down down FastEthernet0/21 unassigned YES unset down down FastEthernet0/22 unassigned YES unset down down FastEthernet0/23 unassigned YES unset down down FastEthernet0/24 unassigned YES unset down down FastEthernet0/25 unassigned YES unset down down FastEthernet0/26 unassigned YES unset down down FastEthernet0/27 unassigned YES unset down down FastEthernet0/28 unassigned YES unset down down FastEthernet0/29 unassigned YES unset down down FastEthernet0/30 unassigned YES unset down down FastEthernet0/31 unassigned YES unset down down FastEthernet0/32 unassigned YES unset down down FastEthernet0/33 unassigned YES unset down down FastEthernet0/34 unassigned YES unset down down FastEthernet0/35 unassigned YES unset down down FastEthernet0/36 unassigned YES unset down down FastEthernet0/37 unassigned YES unset down down FastEthernet0/38 unassigned YES unset down down FastEthernet0/39 unassigned YES unset down down FastEthernet0/40 unassigned YES unset down down FastEthernet0/41 unassigned YES unset down down FastEthernet0/42 unassigned YES unset down down FastEthernet0/43 unassigned YES unset down down FastEthernet0/44 unassigned YES unset down down FastEthernet0/45 unassigned YES unset down down FastEthernet0/46 unassigned YES unset down down FastEthernet0/47 unassigned YES unset down down FastEthernet0/48 unassigned YES unset down down GigabitEthernet0/1 unassigned YES unset down down GigabitEthernet0/2 unassigned YES unset down down switch-floor-1#

Протестируем подключение между компьютером и коммутатором. Открываем окно командной строки (cmd.exe) на компьютере. В командной строке пишем команду ipconfig для того, чтобы посмотерть сведения об IP-адресе.

Там же в командной строке вводим команду ping , которая используется для проверки подключения.

Обратите внимание, что первый тест прошел неудачно, мы видим сообщение Request timed out. Это связано с тем, что отработал протокол ARP, который используется для получения неизвестного MAC-адреса получателя по известному IP-адресу. Второй тест прошел успешно, поскольку MAC-адрес получателя уже был в ARP-кеше компьютера.

Теперь проверим удаленное подлючение с компьютера на коммутатор через сеть с помощью Telnet. Для этого на комьютере запустим PuTTy и в строке Host Name (or IP address) вводим IP-адрес 192.168.1.2, который был назначен на VLAN 1 коммутатора. Выбираем протокол Telnet для подключения, оставляем порт 23 по умолчанию и нажимаем Open.

Switch-floor-1#copy running-config startup-config Destination filename ? Building configuration... switch-floor-1#

А если вам необходимо наоборот удалить сохраненные настройки и сбросить настройки коммутатора к заводским, то воспользуйтесь следующими командами:

Switch-floor-1#erase startup-config Erasing the nvram filesystem will remove all configuration files! Continue? Erase of nvram: complete switch-floor-1# 06:48:31: %SYS-7-NV_BLOCK_INIT: Initalized the geometry of nvramreload switch-floor-1#reload Proceed with reload? 06:48:46: %SYS-5-RELOAD: Reload requested by console. Reload Reason: Reload Command.

Чтобы знать больше и выделяться знаниями среди толпы IT-шников, регистрируйтесь на курсы Cisco и Linux Professional Institute на платформе SEDICOMM University .

Курсы Cisco и Linux с трудоустройством!

Спешите подать заявку! Осталось пару мест. Группы стартуют 22 июля , а следующая 19 августа, 23 сентября, 21 октября, 25 ноября, 16 декабря, 20 января, 24 февраля .

Что Вы получите?

- Поможем стать экспертом в сетевом администрировании и получить международные сертификаты Cisco CCNA Routing & Switching или Linux LPI.

- Предлагаем проверенную программу и учебник экспертов из Cisco Networking Academy и Linux Professional Institute, сертифицированных инструкторов и личного куратора.

- Поможем с трудоустройством и сделать карьеру. 100% наших выпускников трудоустраиваются.

Как проходит обучение?

- Проводим вечерние онлайн-лекции на нашей платформе или обучайтесь очно на базе Киевского офиса.

- Спросим у вас об удобном времени для практик и подстроимся: понимаем, что времени учиться мало.

- Если хотите индивидуальный график - обсудим и осуществим.

- Выставим четкие дедлайны для самоорганизации. Личный куратор будет на связи, чтобы ответить на вопросы, проконсультировать и мотивировать придерживаться сроков сдачи экзаменов.

А еще поможем Вам:

Сетевой коммутатор похож на “мозг” домашней сети или корпоративной сети. Поэтому выбор подходящих и хорошо функционирующих сетевых коммутаторов является важной задачей для сетевых менеджеров. Далее в этой статье мы рассмотрим основные отличия неуправляемого коммутатора от управляемого, которые должны будут помочь в принятии окончательного решения.

Что Такое управляемый коммутатор?

– более сложное устройство, которое может работать как неуправляемый, но при этом имеет ручное управление, расширенный набор функций и поддерживает протоколы сетевого управления по сети благодаря наличию микропроцессора (по сути управляемый свитч – это узкоспециализированный компьютер). Доступ к настройкам данного типа устройства осуществляется несколькими способами: VLAN, CLI, SNMP, IP-маршрутизация, QoS. Однако для удовлетворения требований различных сетей на рынке есть несколько легко управляемых коммутаторов, которые также называются интеллектуальными коммутаторами. Эти коммутаторы имеют только часть возможностей управляемых коммутаторов. Когда пользователи имеют ограниченные бюджеты и не нуждаются во всех функциях у управляемого коммутатора, интеллектуальный коммутатор предлагает им оптимальную альтернативу.

Что Такое неуправляемый коммутатор?

Неуправляемый коммутатор – это устройство по функционалу напоминающее хаб, т.е. самостоятельно передающее пакеты данных с одного порта на остальные. НО! В отличие от хаба свитч передает данные только непосредственно получателю, а не всем устройствам подряд, так как в коммутаторе есть таблица MAC-адресов, благодаря которой коммутатор помнит на каком порту какое находится устройство.Поэтому, когда пользователям требуется немногих портов в их доме или в конференц-зале, неуправляемый коммутатор может использоваться как простой настольный коммутатор для удовлетворения их потребностей.

Управляемый vs неуправляемый коммутатор: Сходства

1. Управляемый и неуправляемый коммутатор позволяет нескольким устройствам, подключенным к сети, взаимодействовать друг с другом.

2. Управляемые коммутаторы могут быть подключены к другим коммутаторам (управляемым или неуправляемым), а неуправляемые коммутаторы также могут быть подключены друг к другу через Ethernet.

3. Управляемые коммутаторы могут быть подключены к другим коммутаторам (управляемым или неуправляемым), а неуправляемые коммутаторы также могут быть подключены друг к другу через Ethernet.

Управляемый vs неуправляемый коммутатор: В чем разница

На рынке существуют различные типы управляемых и неуправляемых коммутаторов, таких как Cisco управляемые/неуправляемые коммутаторы, Netgear управляемый/неуправляемый коммутатор, HP управляемые коммутаторы и т. д. И мнения о приложениях этих сетевых коммутаторов меняются от человека к человеку. Чем отличаются управляемый коммутатор от неуправляемого?

| Управляемый коммутатор | Неуправляемый коммутатор | |

|---|---|---|

| Особенности | Динамический контроль ARP, DHCP для IPv4, QoS, SNMP, VLAN, CLI, IP-маршрутизация, зеркалирование портов, резервирование и т. д. | Фиксированная конфигурация - не поддерживает какой-либо интерфейс или параметры конфигурации |

| Производительность | Коммутатор может быть настроен Контроль доступа Контроль трафика LAN-Приоритет SNMP - позволяет удаленное устранение неполадок сети | Plug & Play с ограниченной конфигурацией, такой как настройки QoS по умолчанию |

| Безопасность | Отлично. Обеспечить защиту плоскости данных, плоскости управления и плоскости управления | Не очень хорошо. Нет безопасности, кроме аксессуаров, таких как запираемый порт |

| Стоимость | Дороже | Дешевле |

| Применение | ЦОД, крупные корпоративные сети | Малая корпоративная сеть, дом, лаборатория, конференц-залы и т. д |

Управляемый vs неуправляемый коммутатор: Как выбрать?

Чтобы обеспечить полную работу всей сетевой системы, сетевые менеджеры должны выбирать наиболее подходящие сетевые коммутаторы. Но управляемые коммутаторы и неуправляемые коммутаторы: как выбрать? Вот два вопроса, которые могут задать многие пользователи.

Для корпоративной сети

На самом деле на этот вопрос нельзя ответить простым “да” или “нет”. Использование управляемых коммутаторов или неуправляемых коммутаторов зависит от того, насколько велика корпоративная сеть, от требуемых функцией и сложности сети. Множество небольших корпоративных сетей не имеет управляемых коммутаторов, потому что им нужны основные функции коммутатора Ethernet. Но для сложной корпоративной сети или крупных дата-центов тысячи пользователей одновременно используют Интернет. Управляемые коммутаторы могут изолировать трафик данных на основе различных групп, таких как пользователи, гости, резервные копии, управление и серверы. Это не только дает менеджерам лучший способ управления трафиком данных, но также обеспечивает надежную защиту всей сети.

Для домашнего использования

Если вы искали на соответствующем форуме, вы обнаружите, что многие люди предпочитают использовать управляемый коммутатор 8 портов или управляемый коммутатор 24 порта для своего дома. Означает ли это, что управляемые коммутаторы более популярны в домашней сети? Нет. Если пользователь хочет иметь больше контроля над своей домашней сетью и уделять больше внимания защите конфиденциальности, выбор управляемого коммутатора для домашнего использования намного лучше. Однако, если пользователь просто хочет, чтобы домашняя сеть работала нормально и не хотела тратить много времени на управление, тогда неуправляемые коммутаторы plug-and-play лучше всего подходят для них.

Вывод

Мы проверили сравнение управляемых с неуправляемым коммутатором и узнали, как их выбрать для вашей корпоративной сети или домашнего использования. Если вам подходит управлять локальной сетью и настраивать все, тогда управляемый коммутатор является мощным вариантом. Те, кто хочет держать вещи просто дома, должны подобрать неуправляемый коммутатор.

Применение сетевого оборудования в промышленности требует учета параметров среды, в которой должны работать устройства. Например, оборудование, предназначенное для установки на заводах, должно выдерживать более широкий диапазон температур, вибраций, физических загрязнений и электрических помех, чем оборудование, устанавливаемое в обычных монтажных телекоммуникационных шкафах. Поскольку управление критически важными процессами может зависеть от канала Ethernet, экономическая стоимость падения связи может быть высокой, и поэтому важным критерием является высокая доступность. Промышленные коммутаторы L2 предназначены для установки на особо важных объектах, заводах и в производственных помещения. Устройства industrial ethernet могут работать при низких температурах, а также имеют повышенную устойчивость к пыли (уровень защиты IP40). Также существуют коммутаторы ip67 , имеющие полную защиту от пыли и выдерживающие погружение в воду на глубину до 1 метра (уровень защиты IP67).

Серия Gazelle - это управляемые промышленные ethernet коммутаторы , предназначенные для автоматизации производства, силовых ведомств, электроэнергетики и др. Устройства могут работать при низких температурах, а также имеют повышенную устойчивость к пыли (уровень защиты IP40 и GB/T 17626.5) и грозозащиту до 6000 вольт.

Базовая настройка коммутатора состоит из нескольких этапов: задание имени хоста и описания портов, настройка VLAN, настройка протокола кольца и включение мониторинга устройства. В следующих пунктах статьи приводятся примеры настройки.

1. Настройка описания портов и hostname

Чтобы было проще определить, какие устройства подключены к интерфейсам коммутатора, рекомендуется задавать портам параметр description . Таким образом обычно описывают, к какому оборудованию или в какое помещение идет кабель из данного порта. Это делается в режиме конфигурации интерфейса командой:

description text

Raisecom является стандартным именем хоста. Рекомендуется менять его на название устройства или места, где оно установлено.

Raisecom#hostname SwitchA

SwitchA#

2. Настройка VLAN

Основное применение VLAN заключается в разделении сети на отдельные логические сегменты. На коммутаторе создается несколько VLAN, а хосты, которые подключаются к устройству, делятся между ними. Таким образом, общаться между собой могут только узлы, находящиеся в одном VLAN. Например, финансовый и IT отделы должены быть помещены в разные подсети, чтобы они не могли получить доступ друг к другу.

Существует 2 режима интерфейса: Trunk и Access. Порты в режиме Access обычно используются для подключения пользовательских устройств, например ПК, телефонов или камер, т.е. организации услуг доступа. Такие интерфейсы пропускают в сторону клиентских устройств пакеты только с уникальным идентификатором своего VLAN и «тегируют» пакеты от них. Пакеты других VLAN отбрасываются.

Порты в режиме Trunk обычно используются для связи коммутаторов между собой. Для них настраивается список VLAN, которые им разрешено пропускать через себя, и все пакеты с тегами этих VLAN будут передаваться через такие порты. Другие пакеты будут отбрасываться.

Существует Native VLAN . Трафик этого VLAN не тегируется даже в Trunk , по умолчанию это 1-й VLAN и по умолчанию он разрешён. Эти параметры можно переопределить. Нужен Native VLAN для совместимости с устройствами, незнакомыми с инкапсуляцией 802.1q. Например, если нужно через Wi-Fi мост передать три VLAN , и один из них является VLAN управления. Если Wi-Fi-модули не понимают стандарт 802.1q, то управлять ими можно, только если этот VLAN настроить, как Native VLAN с обеих сторон.

2.1 Настройка пользовательских VLAN и VLAN управления

Обычно в целях безопасности рекомендуется разделять пользовательский трафик и трафик управления системой. Поэтому для подключения к коммутатору создают отдельный VLAN и задают в нем IP-адрес для подключения по протоколу telnet или ssh. Создадим VLAN 100 и VLAN 200, активируем их, настроим VLAN 200 для управления по адресу 192.168.4.28, а VLAN 100 как пользовательский.

Raisecom(config-gigaethernet1/1/1)#switchport access vlan 100

Raisecom(config)#interface gigaethernet 1/1/2

Raisecom(config-gigaethernet1/1/1)#switchport mode access

Raisecom(config-gigaethernet1/1/1)#switchport access vlan 200

Raisecom(config)#interface ip 1

Raisecom(config-ip1)#ip address 192.168.4.28 255.255.255.0 200

2.2 Настройка Voice VLAN

Иногда требуется разделить голосовой трафик и передачу остальных данных по разным VLAN. Можно настроить интерфейс GE 1/1/1 в режиме Trunk, пустить передачу данных по Native VLAN (VLAN 100), а голосовой трафик по Voice VLAN (VLAN 200 ). Создадим VLAN 100 и VLAN 200, активируем их, настроим VLAN 200 как Voice VLAN:

Raisecom(config)#create vlan 100,200 active

Raisecom(config)#interface gigaethernet 1/1/1

Raisecom(config-gigaethernet1/1/1)#switchport mode trunk

Raisecom(config-gigaethernet1/1/1)#switchport trunk native vlan 100

Raisecom(config-gigaethernet1/1/1)#voice-vlan 200 enable

3. Настройка протокола кольца на примере RSTP

С усложнением структуры сетей и ростом числа коммутаторов в них петли в сети Ethernet становятся большой проблемой. Из-за механизма пакетной широковещательной передачи петля заставляет сеть генерировать большие объемы данных, в результате чего снижается пропускная способность сети и оказывается серьезное влияние на пересылку обычных данных. Сетевой шторм, вызванный петлей, показан на рисунке.

Spanning Tree Protocol (STP) соответствует стандарту IEEE 802.1d и используется для удаления петель. Gazelle S1112i, на которых работает STP, будут обрабатывать пакеты Bridge Protocol Data Unit (BPDU) для выбора корневого коммутатора, корневого порта и designated порта. Интерфейс петли блокируется логически в соответствии с результатами выбора, обрезая структуру петлевой сети до древовидной структуры, которая имеет Gazelle S1112i-PWR в качестве корня. Это предотвращает непрерывное распространение, неограниченную циркуляцию пакетов в петле, широковещательные штормы и снижение производительности обработки пакетов, вызванной повторным приемом одних и тех же пакетов.

Основным недостатком STP является низкая скорость сходимости. Сходимость означает состояние, когда выбраны корневой коммутатор, корневые и designated порты, эти порты переведены в режим пропуска трафика, а остальные порты в режим блокировки трафика. Для улучшения медленной скорости сходимости STP IEEE 802.1w устанавливает протокол быстрого связующего дерева (RSTP), который ускоряет механизм изменения состояния блокировки интерфейса на состояние пересылки.

Пример настройки на Gazelle S1112i описан ниже.

Включим RSTP, поставим приоритет Switch A равным 0, и стоимость пути от Switch B к Switch A равной 10.

Включим RSTP на Switch A, Switch B, и Switch C

Raisecom#hostname SwitchA

SwitchA#config

SwitchA(config)#spanning-tree enable

SwitchA(config)#spanning-tree mode rstp

Raisecom#hostname SwitchB

SwitchB#config

SwitchB(config)#spanning-tree enable

SwitchB(config)#spanning-tree mode stp

Raisecom#hostname SwitchC

SwitchC#config

SwitchC(config)#spanning-tree enable

SwitchC(config)#spanning-tree mode stp

Настроим интерфейсы

SwitchA(config)#interface port 1

SwitchA(config-port)#exit

SwitchA(config-port)#switchport mode trunk

SwitchA(config-port)#exit

SwitchB(config-port)#exit

SwitchB(config)#interface port 2

SwitchB(config-port)#switchport mode trunk

SwitchB(config-port)#exit

SwitchC(config)#interface port 1

SwitchC(config-port)#exit

SwitchC(config)#interface port 2

SwitchC(config-port)#switchport mode trunk

SwitchC(config-port)#exit

Настроим приоритеты

SwitchA(config)#spanning-tree priority 0

SwitchA(config)#interface port 2

SwitchA(config-port)#spanning-tree extern-path-cost 10

SwitchB(config)#interface port 1

SwitchB(config-port)#spanning-tree extern-path-cost 10

4. Настройка мониторинга SNMP v2

Simple Network Management Protocol (SNMP) разработан Инженерной группой по Интернету (IETF) для решения проблем управления сетевыми устройствами, подключенными к Интернету. Через SNMP система может управлять всеми сетевыми устройствами, которые поддерживают SNMP, включая мониторинг состояния сети, изменение конфигурации сетевого устройства, и получение сетевых аварийных сигналов. SNMP является наиболее широко используемым протоколом управления сетью в TCP / IP. SNMP разделен на две части: агент и NMS. Агент и NMS взаимодействуют посредством пакетов SNMP, отправляемых через UDP.

Существует несколько версий протокола SNMP:

SNMP v1 использует механизм аутентификации имени сообщества. Имя сообщества - строка, определенная агентом, действует как пароль. Система управления сетью может подключаться к агенту только путем правильного указания имени его сообщества. Если имя сообщества, содержащееся в пакете SNMP, не будет принято Gazelle S1112i-PWR, пакет будет отброшен.

SNMP v2c также использует механизм аутентификации имени сообщества. SNMP V2c поддерживает больше типов операций, типов данных и кодов с ошибками, что позволяет лучше идентифицировать ошибки.

Рассмотрим пример настройки протокола SNMP.

Настроим IP адрес коммутатора

Raisecom#config

Raisecom(config)#interface ip 0

Raisecom(config-ip)#ip address 20.0.0.10 255.255.255.0 1

Raisecom(config-ip)#exit

Настроим SNMP v1/v2c view

Raisecom(config)#snmp-server view mib2 1.3.6.1.2.1 included

Создадим SNMP v1/v2c community

Raisecom(config)#snmp-server community raisecom view mib2 ro

Включим отправку Trap

Raisecom(config)#snmp-server enable traps

Raisecom(config)#snmp-server host 20.0.0.221 version 2c raisecom

Заключение

В статье было приведено описание индустриальных коммутаторов и их отличия от Enterprise версий. Также были перечислены основные этапы базовой настройки коммутатора ethernet с примерами команд.

Мы привыкли к тому, что коммутатор (свитч/switch) - это устройство с разъемами rj-45 и/или с оптическими портами. Эти самые устройства могут различаться по функционалу, и не факт, что вам нужен именно коммутатор! Возможные варианты: медиаконвертер, межсетевой экран, концентратор, хаб, роутер и т.д.

Мы привыкли к тому, что коммутатор (свитч/switch) - это устройство с разъемами rj-45 и/или с оптическими портами. Эти самые устройства могут различаться по функционалу, и не факт, что вам нужен именно коммутатор! Возможные варианты: медиаконвертер, межсетевой экран, концентратор, хаб, роутер и т.д.

Перед началом выбора коммутатора стоит самостоятельно определиться с основными потребностями и задачами, которые необходимо будет решать устройству. Далее в этой статье мы рассмотрим основные отличия неуправляемого коммутатора от управляемого, которые должны будут помочь в принятии окончательного решения.

Сетевой коммутатор – устройство, предназначенное для объединения нескольких сетевых устройств (или узлов) для передачи данных, обычно в одном сегменте. Данное устройство работает на канальном (L2) или сетевом уровне (L3) модели OSI, но об этом позже.

Коммутаторы различаются и по скорости работы (передачи данных): 10/100Мбит, 1Гб, 10Гб и даже 100Гб. Многие коммутаторы поддерживают автоматическое определение скорости. В современном мире не нужно разбираться, какой кабель подобрать: прямой или кроссовый, поэтому можно всегда использовать прямой при подключении любых устройств (функция MDI/MDIX).

Так в чем же разница между управляемыми и неуправляемыми коммутаторами? Конечно, в самой начинке и функционале.

Разберем каждый свитч по его возможностям.

Неуправляемый коммутатор – это устройство по функционалу напоминающее хаб, т.е. самостоятельно передающее пакеты данных с одного порта на остальные. НО! В отличие от хаба свитч передает данные только непосредственно получателю, а не всем устройствам подряд, так как в коммутаторе есть таблица MAC-адресов, благодаря которой коммутатор помнит на каком порту какое находится устройство.

Неуправляемый свитч с оптическими портами может являться альтернативой медиаконвертера с ограниченным количеством портов, например, когда необходимо конвертировать оптику и передавать пакеты данных далее сразу на несколько портов/устройств.

Стоит отметить, что в данных коммутаторах нет web-интерфейса, так как настраивать в них нечего.

Самый очевидный пример использования – объединение компьютеров, камер, контроллеров и других ethernet устройств в одну сеть.

Управляемый коммутатор – более сложное устройство, которое может работать как неуправляемый, но при этом имеет ручное управление, расширенный набор функций и поддерживает протоколы сетевого управления по сети благодаря наличию микропроцессора (по сути управляемый свитч – это узкоспециализированный компьютер).

Доступ к настройкам данного типа устройства осуществляется несколькими способами: при помощи протокола Telnet или SSH, WEB-интерфейса или через SNMP; используется графическое меню, текстовое меню или командная строка.

Одно из основных преимуществ управляемого коммутатора – это возможность разделения локальной сети с помощью VLAN. То есть помимо заполнения MAC-таблицы коммутатор добавляет информацию о принадлежности полученного кадра к определенному сегменту сети. Соответственно, как минимум, мы избавляемся от большого количества широковещательного трафика, устанавливаем самостоятельно доступность устройств к определенной подсети и повышаем безопасность.

Еще одно отличие управляемого коммутатора – протоколы резервирования, которые позволяют создавать сложные топологии. Стандарт Ethernet поддерживает только последовательное соединение, но при помощи специальных «хитростей» в логике работы устройств можно организовывать физические кольца, полукольца, и сети типа Mesh (ячеистая топология). При этом на самом деле логическое подключение все равно остаётся шинным.

Ниже приведен пример (схема), решающий сразу несколько задач. Во-первых, это резервирование коммутаторов в кольце, т.е. есть существует основное кольцо Turbo Ring; к нему подключены ещё несколько коммутаторов через Turbo Chain без изменения основной топологи кольца.

Статья раскрывает особенности настройки технологии VLAN на примере конкретного оборудования.Доброго времени суток, уважаемый посетитель. Сегодня я, как обычно, по нашей доброй традиции, буду рассказывать кое-что интересное. А рассказ сегодня пойдет про замечательную штуку в локальных сетях под названием VLAN. В природе не мало разновидностей данной технологии, про все рассказывать не будем, а только про те, которые решили бы стоящую перед нашей компанией задачу. Данная технология уже не раз применялась нашими специлистами в нашей практике ИТ аутсорсинга в регионе , Но в этот раз, всё было несколько интереснее, т.к. оборудование с которым пришлось работать - несколько "урезанное" (прошлая похожая задача релизовывалась на коммутаторе D-link DES-1210-28). Но, обо всем по порядку.

Что же такое VLAN ?

VLAN – логическая («виртуальная») локальная сеть, представляет собой группу хостов с общим набором требований, которые взаимодействуют так, как если бы они были подключены к широковещательному домену, независимо от их физического местонахождения. VLAN имеет те же свойства, что и физическая локальная сеть, но позволяет конечным станциям группироваться вместе, даже если они не находятся в одной физической сети. Такая реорганизация может быть сделана на основе программного обеспечения вместо физического перемещения устройств.

Данная технология позволяет выполнять две задачи:

1) группировать устройства на канальном уровне (т.е. устройства, находящиеся в одном VLAN’е), хотя физически при этом они могут быть подключены к разным сетевым коммутаторам (расположенным, к примеру, географически отдаленно);

2) разграничивать устройства (находящиеся в разных VLAN’ах), подключенные к одному коммутатору.

Иначе говоря, VLAN ‘ы позволяют создавать отдельные широковещательные домены, снижая, тем самым, процент широковещательного трафика в сети.

Port - Base VLAN

Port-Base VLAN – представляет собой группу портов или порт в коммутаторе, входящий в один VLAN. Порты в таком VLAN называются не помеченными (не тегированными), это связанно с тем, что кадры приходящие и уходящие с порта не имеют метки или идентификатора. Данную технологию можно описать кратко – VLAN ’ы только в коммутаторе. Эту технологию мы будем рассматривать на управляемом коммутаторе D-link DGS-1100-24.

IEEE 802.1Q

IEEE 802.1Q - открытый стандарт, который описывает процедуру тегирования трафика для передачи информации о принадлежности к VLAN. Для этого в тело фрейма помещается тег, содержащий информацию о принадлежности к VLAN’у. Т.к. тег помещается в тело, а не в заголовок фрейма, то устройства, не поддерживающие VLAN’ы, пропускают трафик прозрачно, то есть без учета его привязки к VLAN’у.

Немного наркомании, а именно - процедура помещения тега в кадр называется – инъекция.

Размер тега - 4 байта. Он состоит из таких полей:

- Tag Protocol Identifier (TPID, идентификатор протокола тегирования). Размер поля - 16 бит. Указывает какой протокол используется для тегирования. Для 802.1Q используется значение 0x8100.

- Priority (приоритет). Размер поля - 3 бита. Используется стандартом IEEE 802.1p для задания приоритета передаваемого трафика.

- Canonical Format Indicator (CFI, индикатор канонического формата). Размер поля - 1 бит. Указывает на формат MAC-адреса. 0 - канонический, 1 - не канонический. CFI используется для совместимости между сетями Ethernet и Token Ring.

- VLAN Identifier (VID, идентификатор VLAN). Размер поля - 12 бит. Указывает какому VLAN принадлежит фрейм. Диапазон возможных значений от 0 до 4095.

Порты в 802.1Q

Порты могут быть в одном из следующих режимов:

- Tagged port (в терминологии CISCO - trunk-port) - порт пропускает пакеты маркированные указанными номерами VLAN, но при этом сам никак не маркирует пакеты

- Untagged port (в терминологии CISCO - access-port) - порт прозрачно пропускает немаркированный трафик для указанных VLAN, если трафик уходит в другие порты коммутатора за пределы указанного VLAN, то там он уже виден как маркированный номером этой VLAN.

- Порт не принадлежит никаким VLAN и не учувствует в работе коммутатора

Пример. Имеется офисное помещение, в котором отдел кадров разделен на два этажа, нужно, чтобы сотрудники были отделены от общей сети. Имеется два коммутатора. Создадим VLAN 3 на одном и втором, порты, которые будут в одном из VLAN укажем как Untagget Port. Для того, чтобы коммутаторы понимали в какой VLAN адресуется кадр, нужен порт, через который будет пересылаться трафик в этот же VLAN другого коммутатора. Выделим, к примеру, один порт и укажем его как Tagget. Если у нас, помимо VLAN 3, есть еще и другие, и ПК-1 расположенный в VLAN 3 будет искать ПК-2, то широковещательный трафик не будет «ходить» по всей сети, а только в VLAN 3. Прибежавший кадр будет пропускаться через MAC-таблицу, если же адрес получателя не будет найдет, такой кадр будет отправлен через все порты такого VLAN откуда он прибежал и порт Tagget с меткой VLAN, чтобы другой коммутатор воспроизвел широковещание на ту группу портов, которые указаны в поле VID. Данный пример описывает VLAN – один порт может быть только в одном VLAN.

IEEE 802.1 ad

802.1ad - это открытый стандарт (аналогично 802.1q), описывающий двойной тег. Также известен как Q-in-Q, или Stacked VLANs. Основное отличие от предыдущего стандарта - это наличие двух VLAN’ов - внешнего и внутреннего, что позволяет разбивать сеть не на 4095 VLAN’ов, а на 4095х4095.

Сценарии могут быть различны – провайдеру надо “пробросить” транк клиента, не затрагивая схему нумерации VLAN’ов, надо балансировать нагрузку между субинтерфейсами внутри сети провайдера, либо просто – маловато номеров. Самое простое – сделать ещё одну такую же метку (tag).

Асимметричный VLAN

В терминологиях D-Link, а также в настройках VLAN, есть понятие асимметричный VLAN – это такой VLAN, в котором один порт может быть в нескольких VLAN.

Состояние портов меняется

- Tagged порты работают прежним образом

- Появляется возможность назначать как Untagged несколько портов на несколько VLAN. Т.е. один порт сразу работает в нескольких VLAN как Untagged

- У каждого порта появляется еще один параметр PVID - это VLAN ID, которым маркируется трафик с этого порта, если он уходит на Tagged порты и за пределы коммутатора. У каждого порта может быть только один PVID

Таким образом, мы получаем то, что внутри устройства один порт может принадлежать сразу нескольким VLAN, но при этом, уходящий в tagged (TRUNK) порт, трафик будет маркироваться номером, который мы задаем в PVID.

Ограничение: Функция IGMP Snooping не работает при использовании асимметричных VLAN.

Создание VLAN на D- link DGS-1100-24.

Что имеется. Два коммутатора, один из них D-link DGS-1100-24, к нему подключен коммутатор №2. В коммутатор №2 подключены машины пользователей – абсолютно всех, а также сервера, шлюз по умолчанию и сетевое хранилище.

Задача. Ограничить отдел кадров от общей среды, так, чтобы при этом были доступны сервера, шлюз и сетевое хранилище.

Ко всему прочему, коммутатор D-link DGS-1100-24 только что вынули из коробки. По умолчанию большинство управляемых коммутаторов компании D-Link имеют адрес 10.90.90.90/8. Нас не интересует физическое нахождение у коммутатора или смена адреса. Существует специальная утилита D-Link SmartConsole Utility, которая помогает найти наше устройство по сети. После установки запускаем утилиту.

Прежде чем переходить к настройке, переключим порты должным образом:

1) Переключим порт отдела кадров с коммутатора №2 в коммутатор №1

2) Переключим сервера, шлюз и сетевое хранилище с коммутатора №2 в коммутатор №1

3) Подключим коммутатор №2 в коммутатор №1

После такого переключения видим следующую картину: сервера, шлюз, сетевое хранилище и отдел кадров подключены в коммутатор №1, а все остальные пользователи в коммутатор №2.

Жмем кнопку «Discovery»

Ставим галочку и жмем значок шестеренки, открывается окно настройки коммутатора. После задания адреса, маски и шлюза, пишем пароль, который по умолчанию admin.

Жмем «Add VLAN» и указываем имя VLAN и порты

Жмем «Apply»

После создания нужных VLAN, сохраним настройку, для этого нажмем «Save», «Save configuration»

Итак, мы видим, что VLAN 3 не имеет доступа к портам 01-08, 15-24 – следовательно, не имеет доступ к серверам, шлюзу, сетевому хранилищу, к VLAN2 и остальным клиентам – которые подключены к коммутатору №2. Тем не менее VLAN 2 имеет доступ к серверам, шлюзу, сетевому хранилищу, но не имеет к остальным машинам. И наконец, все остальные машины видят сервера, шлюз, сетевое хранилище, но не видят порты 05,06.]

Таким образом, при наличии определенных знананий об особенностях оборудования и навыков ИТ-аутсорсинга , можно удовлетворить потребности клиента даже на таком бюджетном оборудовании как коммутатор D-Link DGS1100-24 .

Все, люди, Мир Вам!

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)

.JPG)